前言

目前,网络安全严峻。得益于各种黑客工具的盛行,导致黑客门槛大大降低。各国纷纷出台网络安全法,将网络安全视为国家安全层面的内容。

基于此,本站开始尝试对后台进行Cloudflare Access保护,基于Zero Trust模型。使用CASB机制,对客户端进行深度鉴权。

应用

- 打开Cloudflare面板,找到Cloudflare Access。

- 点击后跳转到Cloudflare for Team,选择免费套餐,添加付款方式后即可使用。

- 由于后台只有我一人在使用,首先我们在Groups内添加一个规则,添加我们所需要访问的email。(因为是Team,可以直接使用整个Team的邮件域)

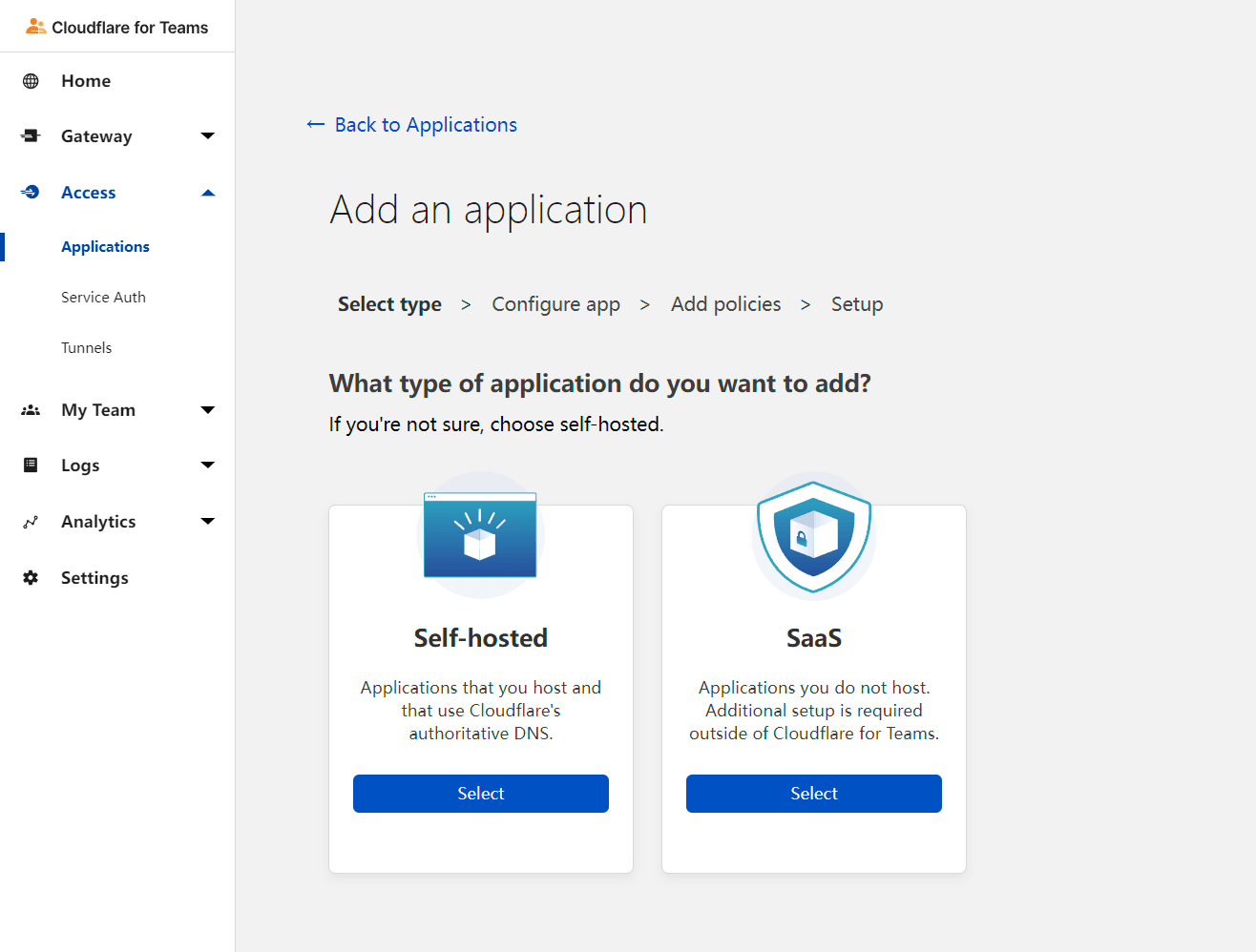

- 添加Application进行访问,我们这里选择self-hosted应用。(有趣的是,这个Cloudflare Access还支持VNC以及SSH)

- 下一步这边我们输入后台的url

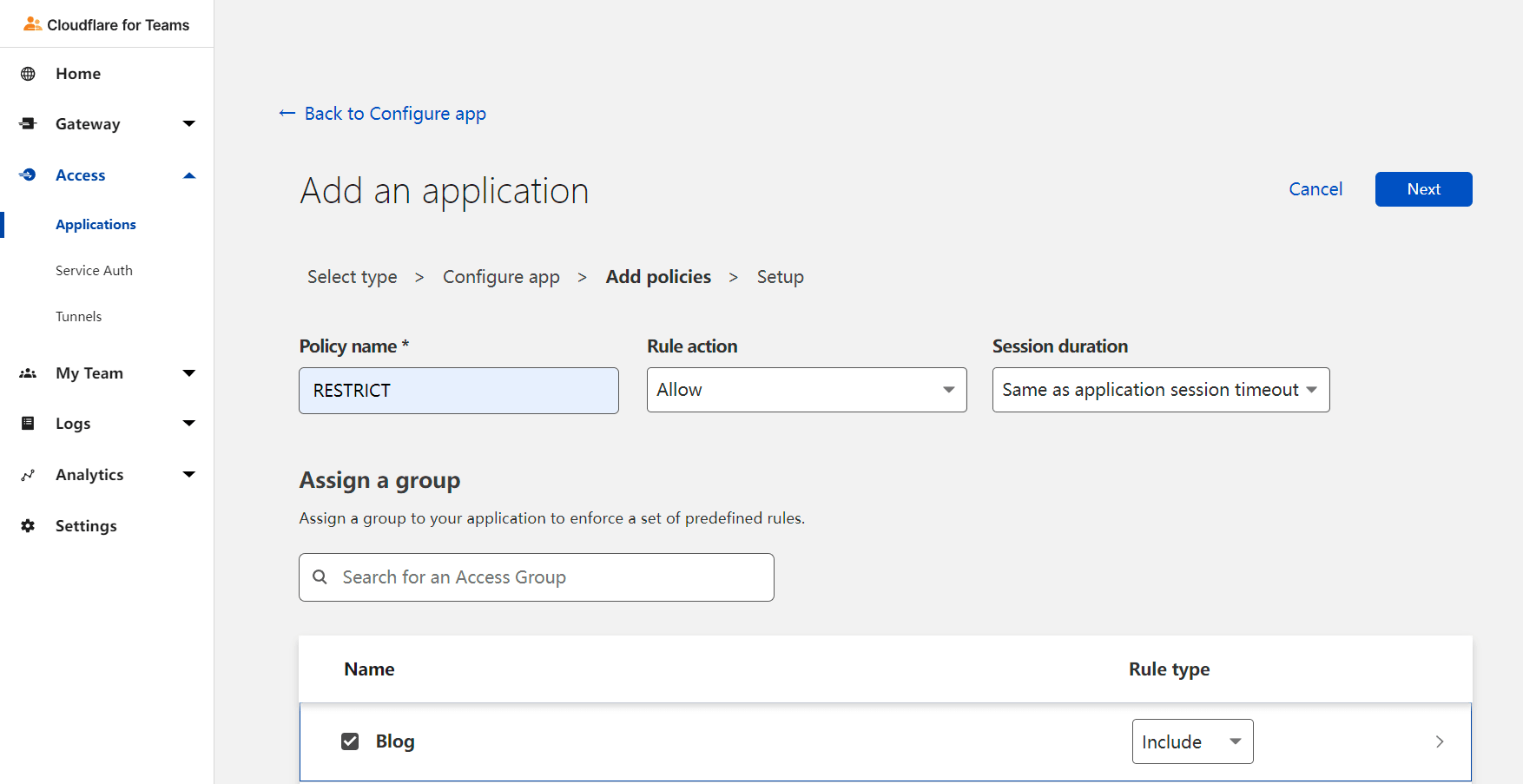

- 下一步选择对应的规则,我们选择刚刚创建好的Groups的Blog规则,Rule action选allow

- 再下一步默认即可或者根据需要配置,直接创建。

- 创建成功后,访问链接可以进行测试

后记

经过测试,未经授权的Email进行验证时,并不会真正发送code。只有在Groups内部的Email才会收到验证码。

不足之处在于,如果对方知道Cloudflare背后的真正IP时,直接访问IP是可以绕过这个机制。最好的方式是由服务器判定为Cloudflare访问时才进行响应,双边https为full模式,同时使用防火墙配合cloudflare ip进行白名单限制。

2022.11.9 更新

通过将nginx或httpd等服务器配置白名单IP,即可预防对DNS映射服务器IP直接访问的情况。

求教!

这个怎么弄白名单啊?

添加allow就是白名单,默认应该是deny的。